- Подробности

- Автор: Антонина Михайлова

- Категория: Практика

- Просмотров: 257

Хакерские утилиты

Хакерские утилиты – программы, предназначенные для нанесения вреда удаленным компьютерам. Хакерские утилиты сами по себе не являются ни вирусами, ни троянскими программами и не причиняют никакого вреда локальным компьютерам, на которых они установлены.

В настоящий момент проблема защиты от интернет-угроз, защиты от хакеров и хакерских атак становится с каждым днем актуальнее. Однако большинство пользователей еще не до конца осознают последствия таких атак на компьютерные сети и персональные компьютеры, часто не соблюдают элементарных правил безопасного поведения в Интернете. В результате, хакеры с легкостью обходят простые эшелоны защиты, получая новые возможности для осуществления различных преступлений:

- размещение ботов;

- готовый веб-хостинг;

- сбор почтовых адресов;

- кража личных данных и конфиденциальной информации;

- онлайн-мошенничество.

Утилиты «взлома» удалённых компьютеров обычно используют уязвимости в операционных системах или приложениях, установленных на атакуемом компьютере.

В операционной системе Windows под rootkit принято подразумевать программу, которая внедряется в систему и перехватывает системные функции. Перехват и модификация низкоуровневых функций, в первую очередь, позволяет такой программе достаточно качественно маскировать своё присутствие в системе. Кроме того, как правило, rootkit может маскировать присутствие в системе любых описанных в его конфигурации процессов, каталогов и файлов на диске, ключей в реестре. Многие rootkit устанавливают в систему свои драйверы и службы (они, естественно, также являются «невидимыми»).

Межсетевой экран позволяет:

3) препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

- Подробности

- Автор: Антонина Михайлова

- Категория: Практика

- Просмотров: 221

Пароль (фр. parole — слово) — это рус. условное слово или набор знаков, предназначенный для подтверждения личности или полномочий. Пароли часто используются для защиты информации от несанкционированного доступа. В большинстве вычислительных систем комбинация «имя пользователя — пароль» используется для удостоверения пользователя...

История паролей

Пароли использовались с древнейших времён. Полибий (?201 до н. э.) описывает применение паролей в Древнем Риме следующим образом:

То, каким образом они обеспечивают безопасное прохождение ночью выглядит следующим образом: из десяти манипул каждого рода пехоты и кавалерии, что расположено в нижней части улицы, командир выбирает, кто освобождается от несения караульной службы, и он каждую ночь идёт ктрибуну, и получает от него пароль — деревянную табличку со словом. Он возвращается в свою часть, а потом проходит с паролем и табличкой к следующему командующему, который в свою очередь передает табличку следующему.

Пароли использовались в компьютерах с первых их дней. Например, CTSS от MIT, появившаяся в 1961 году, была одна из первых открытых систем. Она использовала команду LOGIN для запроса пароля пользователя.

Роберт Моррис предложил идею хранения паролей в хэш-форме для операционной системы UNIX. Его алгоритм, известный как crypt, использует 12-битный salt и связывается для изменения формы с алгоритмом DES, в 25 раз[источник не указан 2013 дней] снижая риск перебора по словарю.

Безопасность пароля пользователя

Исследования показывают[2], что около 40 % всех пользователей выбирают пароли, которые легко угадать автоматически. Легко угадываемые пароли (123, admin) считаются слабыми и уязвимыми. Пароли, которые очень трудно или невозможно угадать, считаются более стойкими. Некоторыми источниками рекомендуется использовать пароли, генерируемые на стойких хэшах типа MD5, SHA-1 от обычных псевдослучайных последовательностей, по алгоритмам вида (в коде Linux Bourne Shell, Perl):

Альтернативные методы контроля доступа

Многочисленные виды многоразовых паролей могут быть скомпрометированы и способствовали развитию других методов. Некоторые из них становятся доступны для пользователей, стремящихся к более безопасной альтернативе.

Методы передачи пароля через сеть

Простая передача пароля

Пароль передаётся в открытом виде. В этом случае он может быть перехвачен при помощи простых средств отслеживания сетевого трафика.

Передача через зашифрованные каналы

Риск перехвата паролей через Интернет можно уменьшить, помимо прочих подходов, с использованием Transport Layer Security TLS, которая ранее называлась SSL, такие функции встроены во многие браузеры Интернета.

Базирующийся на хешах

Пароль передается на сервер уже в виде хэша (например, при отправке формы на web-странице пароль преобразуется в md5-хэш при помощи JavaScript), и на сервере полученный хэш сравнивается с хэшем, хранящимся в БД. Такой способ передачи пароля снижает риск получения пароля при помощи сниффера.

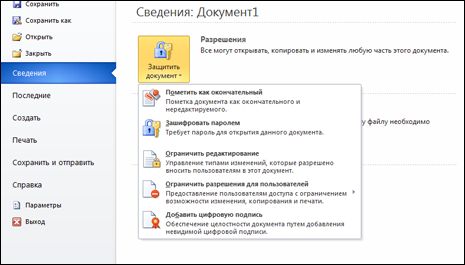

Защита документа, книги или презентации с помощью паролей, разрешений и других ограничений

В наборе приложений Microsoft Office можно с помощью паролей запретить открытие или изменение документов, книг и презентаций другими пользователями. При этом необходимо помнить, что если вы забудете свой пароль, корпорация Майкрософт не сможет восстановить его.

Защита документа Word

-

В открытом документе выберите вкладку Файл > Сведения > Защитить документ.

Вам будут доступны следующие параметры:

-

Пометить как окончательный. Запрет на изменение документа.

Когда документ помечен как окончательный, в нем недоступны или отключены команды ввода, редактирования и проверки правописания, и документ доступен только для чтения. Команда Пометить как окончательный помогает пользователю сообщить о том, что он предоставляет для совместного использования окончательную версию документа. Кроме того, это позволяет предотвратить внесение в документ случайных изменений рецензентами или читателями.

-

Зашифровать с использованием пароля. Защита документа паролем.

При выборе команды Зашифровать с использованием пароля появляется диалоговое окно Шифрование документа. В поле Пароль введите пароль.Внимание! Корпорация Майкрософт не может восстановить потерянные или забытые пароли, поэтому храните список своих паролей и соответствующих имен файлов в надежном месте.

-

Ограничить редактирование. Управление типами изменений, которые могут быть внесены в документ.

Если выбрать Ограничить редактирование, вы увидите три параметра.

-

Ограничить форматирование. Сокращает число параметров форматирования, сохраняя внешний вид. Нажмите кнопку Параметры, чтобы выбрать разрешенные стили.

-

Изменить ограничения. Вы можете управлять параметрами редактирования файла либо отключить редактирование. Нажмите кнопку Исключения илиДополнительные пользователи, чтобы выбрать пользователей, которые могут редактировать файл.

-

Включить защиту. Щелкните Да, включить защиту, чтобы выбрать защиту паролем или проверку подлинности пользователя. Вы также можете щелкнутьОграничить разрешения, чтобы добавить или удалить редакторов с ограниченными разрешениями.

-

-

Ограничить разрешения для пользователей. Ограничение разрешений с помощью учетной записи Майкрософт.

Для ограничения разрешений используйте учетную запись Microsoft Windows или идентификатор Windows Live. Можно применить разрешения с помощью шаблона, используемого в организации, либо добавить их с помощью команды Ограничить разрешения. Дополнительные сведения об управлении правами на доступ к данным см. в статье Управление правами на доступ к данным в Office.

-

Добавить цифровую подпись. Добавление видимой или невидимой цифровой подписи.

Цифровые подписи используются для проверки подлинности цифровых данных, например документов, сообщений электронной почты и макросов, с помощью криптографии. Они создаются путем ввода или на основе изображения и позволяют обеспечить подлинность, целостность и неотрекаемость. Дополнительные сведения о цифровых подписях см. по ссылке в конце этой статьи.

Дополнительные сведения о цифровых подписях см. в статье Цифровые подписи и сертификаты.

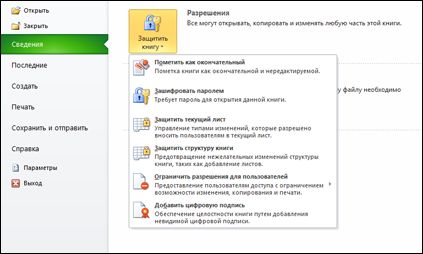

Защита листа Excel

-

На открытом листе выберите вкладку Файл > Сведения > Защитить книгу.

Вам будут доступны следующие параметры:

-

Пометить как окончательный. Запрет на изменение документа.

Когда лист помечен как окончательный, в нем недоступны или отключены команды ввода, редактирования и проверки правописания, и лист доступен только для чтения. Команда «Пометить как окончательный» помогает пользователю сообщить о том, что он предоставляет для совместного использования окончательную версию листа. Кроме того, это позволяет предотвратить внесение в лист случайных изменений рецензентами или читателями.

-

Зашифровать с использованием пароля. Защита документа паролем.

При выборе команды Зашифровать с использованием пароля появляется диалоговое окно Шифрование документа. В поле Пароль введите пароль.Внимание! Корпорация Майкрософт не может восстановить потерянные или забытые пароли, поэтому храните список своих паролей и соответствующих имен файлов в надежном месте.

-

Защитить текущий лист. Защита листа и заблокированных ячеек.

Функция «Защитить текущий лист» позволяет включить защиту паролем, чтобы разрешить или запретить пользователям выделять, форматировать, вставлять, удалять, сортировать и редактировать области листа.

-

Защитить структуру книги. Защита структуры листа.

Функция «Защитить структуру книги» позволяет включить защиту паролем и настроить параметры, запрещающие пользователям изменять, перемещать и удалять важные данные.

-

Ограничить разрешения для пользователей. Установка службы управления правами Windows для ограничения разрешений.

Для ограничения разрешений используйте учетную запись Microsoft Windows. Можно применить разрешения с помощью шаблона, используемого в организации, либо добавить их с помощью команды Ограничить разрешения. Дополнительные сведения об управлении правами на доступ к данным см. в статье Управление правами на доступ к данным в Office.

-

Добавить цифровую подпись. Добавление видимой или невидимой цифровой подписи.

Цифровые подписи используются для проверки подлинности цифровых данных, например документов, сообщений электронной почты и макросов, с помощью криптографии. Они создаются путем ввода или на основе изображения и позволяют обеспечить подлинность, целостность и неотрекаемость. Дополнительные сведения о цифровых подписях см. по ссылке в конце этой статьи.

Дополнительные сведения о цифровых подписях см. в статье Цифровые подписи и сертификаты.

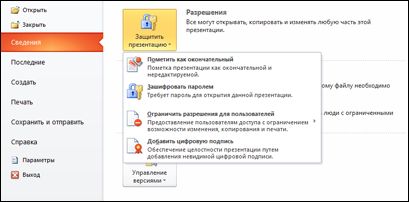

Защита презентации PowerPoint

-

В открытой презентации выберите вкладку Файл > Сведения > Защитить презентацию.

Вам будут доступны следующие параметры:

-

Пометить как окончательный. Запрет на изменение документа.

Когда презентация помечена как окончательная, в ней недоступны или отключены команды ввода, редактирования и проверки правописания, и презентация доступна только для чтения. Команда Пометить как окончательный помогает пользователю сообщить о том, что он предоставляет для совместного использования окончательную версию презентации. Кроме того, это позволяет предотвратить внесение в презентацию случайных изменений рецензентами или читателями.

-

Зашифровать с использованием пароля. Защита документа паролем.

При выборе команды Зашифровать с использованием пароля появляется диалоговое окно Шифрование документа. В поле Пароль введите пароль.Внимание! Корпорация Майкрософт не может восстановить потерянные или забытые пароли, поэтому храните список своих паролей и соответствующих имен файлов в надежном месте.

-

Ограничить разрешения для пользователей. Установка службы управления правами Windows для ограничения разрешений.

Для ограничения разрешений используйте учетную запись Microsoft Windows или идентификатор Windows Live ID. Можно применить разрешения с помощью шаблона, используемого в организации, либо добавить их с помощью команды Ограничить разрешения. Дополнительные сведения об управлении правами на доступ к данным см. в статье Управление правами на доступ к данным в Office.

-

Добавить цифровую подпись. Добавление видимой или невидимой цифровой подписи.

Цифровые подписи используются для проверки подлинности цифровых данных, например документов, сообщений электронной почты и макросов, с помощью криптографии. Они создаются путем ввода или на основе изображения и позволяют обеспечить подлинность, целостность и неотрекаемость.

- Подробности

- Автор: Антонина Михайлова

- Категория: Практика

- Просмотров: 387

Троянские программы и защиты от них

|

Троянская программа (также - трой, троянский конь, троянец, троян) - опасная и вредоносная прога, которая попадает на компьютер юзера посредством безопасной программы - хакерского ПО, кодека, скринсейвера и т.д. Троянские программы Backdoor — утилиты троянские, администрирования удалённого. Троянские проги данного семейства составляют утилиты удаленного администрирования компа в интернете. Данные программы по функциональности напоминают многие системы администрирования, которые распространяются и разрабатываются фирмами производителями программных продуктов. Отличительной особенностью этих программ является то, что их можно классифицировать как вредные троянские программы: отсутствие предупреждения о запуске и инсталяции. Троянец сам инсталируется на компьютер и следит за системой, при этом юзер не получает никаких признаков о действиях троянца на компьютере. Кроме того, будет отсутствовать ссылка в списке активных приложений. В результате чего, юзер не будет знать о присутствии троянской программы в компе, и его комп будет открыт для удаленного управления. При помощи утилит скрытого управления можно будет делать с компьютером юзера все что угодно: уничтожать, скачивать, копировать, уплавлять, стирать информацию, перезагружать компьютер и т.д. Данные троянцы могут обнаруживать и передавать секретную информацию, запускать вирусы, уничтожать данные и т.д. - такие компьютеры становятся открытыми для хакеров. Поэтому семейство троянских программ данного вида являются самыми опасными видами вредоностного программного обеспечения, поскольку в данных троянах заложена возможность самых различных злоумышленных действий, присущих другим видам троянских программ. Также есть отдельный вид бэкдоров, которые разможаются по интернету и проникают в чужие компьютеры, точно также как это делают компьютерные черви. Данные троянцы отличаются от червей тем, что они распространяются по интернету не самостоятельно, а по команде управляющего данной копией троянской программы.

Троянские программы Trojan-PSW (PSW — Password-Stealing-Ware) — троянцы ворующие пароли. Данный вид троянских программ ворует различную информацию, обычно системные пароли с зараженного компьютера. При запуске троянцы отыскивают серкетные данные, например пароли доступа в интернет, телефонные номера и передают их по написанному в коде троянца электронному адресу. Есть PSW-троянцы, которые обнаруживают и другие данные, такие как информация о системе (объем жесткого, памяти, операционная система и т.д.). Существуют троянцы, которые воруют регистрационные данные к программам, коды доступа к играм и прочее. Троянские программы Trojan-AOL — разновидность троянских программ, которые стаскивают коды доступа к сети AOL (America Online). Из-за своей многочисленной группы выделены в отдельный вид троянских программ. Троянские программы Trojan-Clicker — интернет-кликеры. Разновидность троянских программ, которые осуществляют незаконное вторжение к интернет ресурсам (как правило web-страницам). Это происходит благодаря соответствующим командам браузеру, или заменой системных файлов, в которых указаны адреса интернет ресурсов (например, файл hosts в MS Windows). Злоумышленник может преследовать следующие цели: увеличение посещаемости каких-либо сайтов с целью увеличения показов рекламы; организация DoS-атаки (Denial of Service) на какой-либо сервер; привлечение потенциальных жертв для заражения вирусами или троянскими программами. Троянские программы Trojan-Downloader — доставляет другие опасные программы. Данные троянские программы служат для загрузки и установки новейших версий вредоносных программ или рекламных систем на компьютер-жертву. Затем такие троянцы запускаются вместе с запуском системы и висят в виде баннера требующего отправки смс. Все это конечно происходит без уведомления юзера. Все данные об именах находятся в коде трояна. Троянские программы Trojan-Dropper — установщик других опасных программ. Троянские программы данного вида созданы для установки чужих вредоносных программ вирусов или других троянов на компьютер ламера. Эти трояны скидывают на жесткий файлы, обычно в корень диска С:, и запускают их на выполнение. Компоненты данных файлов являются троянскими программами и как обычно один компонент является обманкой (программой шуткой, картинкой). Обманка только отвлекает юзера, когда сама троянская программа устанавливается на компьютере. При помощи данных троянов хакеры достигают двух целей: скрытная инсталляция троянских программ и/или вирусов; защита от антивирусных программ, поскольку не все из них в состоянии проверить все компоненты внутри файлов этого типа. Троянские прогаммы Trojan-Proxy — троянские прокси-сервера. Класс троянских программ тайно проникающих к каким-либо интернет ресурсам. Как правило назначение данных троянов для рассылки спама.

Троянские программы Trojan-Spy — шпионские программы-трояны. Троянские программы данного вида производят шпионаж за юзером зараженного компа: ввод данных с клавы, снимки экрана и действия лузера записываются в файл на жестком диске и отправляются хакеру. В основном данные троянцы используются для воровства информации онлайн платежей и банковских систем. Trojan — прочие троянские программы. К данным видам троянов относятся те, которые производят другие вредоносные действия, которые попадают под определение троянских программ, т.е. нанесение вреда и злоумышленное управление данными и нарушение работы компьютера и т.д. В этом семействе троянов находятся комплексные троянские программы, которые одновременно выполняют несколько различных задач, например, которые одновременно шпионят и предоставляют proxy-сервис для хакеров. Rootkit — сокрытие присутствия в операционной системе. Понятие rootkit заимствовано из UNIX. Изначально понятие применялось для обозначения набора инструментов, применяемых для получения прав root. Rootkit — программный код или техника, созданная для сокрытия присутствия в системе заданных объектов ( файлов, ключей, процессов и т.д.). В основном Rootkit это самое безобидное из вредоносных программ, но если Rootkit имеет троянскую составляющую, то он определяется как Trojan по данным лаборатории Касперского. ArcBomb — «бомбы» в архивах. Представляют собой архивы, специально напичканные таким образом, чтобы принудить неплановое поведение архивов при попытке разархивировать архив - замедление работы компа или зависание или заполнение диска большим объемом пустых данных. Очень опасны архивные бомбы для почтовых серверов, которые используют систему автоматической обработки почты, архивная бомба просто остановит работу сервера. Существует три вида данных бомб: некорректный заголовок архива, повторяющиеся данные и одинаковые файлы в архиве. Некорректный заголовок архива приводит к сбою работы архиватора или алгоритма разархивирования. Значительных размеров файл, содержащий повторяющиеся данные, позволяет заархивировать такой файл в архив небольшого размера (например, 5ГБ данных упаковываются в 200КБ RAR или в 480КБ ZIP-архив). Огромное количество одинаковых файлов в архиве также практически не сказывается на размере архива при использовании специальных методов (например, существуют приемы упаковки 10100 одинаковых файлов в 30КБ RAR или 230КБ ZIP-архив). |

- Подробности

- Автор: Антонина Михайлова

- Категория: Практика

- Просмотров: 903

Введение

Сетевой червь - это тип вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных систем, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, осуществлению иного вредоносного воздействия.

История

Одни из экспериментов по использованию компьютерных червей в распределённых вычислениях были проведены в исследовательском центре Xerox в Пало Альто Джоном Шочем (John Shoch) и Йоном Хуппом (Jon Hupp) в 1978 году. Термин возник под влиянием научно-фантастических романов Дэвида Герролда «Когда ХАРЛИ исполнился год» и Джона Браннера «На ударной волне».

Одним из наиболее известных компьютерных червей является «Червь Морриса», написанный Робертом Моррисом-младшим, который был в то время студентом Корнельского Университета. Распространение червя началось 2 ноября 1988, после чего червь быстро заразил около 10 % всех компьютеров, подключённых в то время к Интернету.

Механизмы распространения

Все механизмы («векторы атаки») распространения червей делятся на две большие группы:

- Использование уязвимостей и ошибок администрирования в программном обеспечении, установленном на компьютере. Например, вредоносная программа Conficker для своего распространения использовала уязвимость в операционной системе Windows; червь Морриса подбирал пароль по словарю. Такие черви способны распространяться автономно, выбирая и атакуя компьютеры в полностью автоматическом режиме.

- Используя средства так называемой социальная инженерия|социальной инженерии, провоцируется запуск вредоносной программы самим пользователем. Чтобы убедить пользователя в том, что файл безопасен, могут подключаться недостатки пользовательского интерфейса программы — например, червь VBS.LoveLetter использовал тот факт, что Outlook Express скрывает расширения файлов. Данный метод широко применяется в спам-рассылках, социальных сетях и т. д.

Иногда встречаются черви с целым набором различных векторов распространения, стратегий выбора жертвы, и даже эксплойтов под различные операционные системы.

Виды червей

В зависимости от путей проникновения в операционную систему черви делятся на:

- Почтовые черви (Mail-Worm) - черви, распространяющиеся в формате сообщений электронной почты. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, URL на зараженный файл, расположенный на взломанном или хакерском веб-сайте). В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором — при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков — активизируется код червя.

- IM черви (IM-Worm) - черви, использующие интернет-пейджеры. Известные компьютерные черви данного типа используют единственный способ распространения — рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL на файл, расположенный на каком-либо веб-сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

- P2P черви (P2P-Worm) - черви, распространяющееся при помощи пиринговых (peer-to-peer) файлообменных сетей. Механизм работы большинства подобных червей достаточно прост — для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя — при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера. Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно — при этом червь предлагает для скачивания свою копию.

- Черви в IRC-каналах (IRC-Worm). У данного типа червей, как и у почтовых червей, существуют два способа распространения червя по IRC-каналам, повторяющие способы, описанные выше. Первый заключается в отсылке URL-ссылки на копию червя. Второй способ — отсылка зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение).

- Сетевые черви (Net-Worm) - прочие сетевые черви, среди которых имеет смысл дополнительно выделить Web-черви и LAN-черви

- Web-черви - черви, использующие для распространения Web-серверы. Преимущественно этот тип червей распространяется с использованием неправильной обработки некоторыми приложениями базовых пакетов стека протоколов TCP/IP

- LAN-черви - черви, распространяющиеся по протоколам локальных сетей

Способы защиты

- Профилактическая защита от Web-червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер.

- Ещё более эффективны Web-антивирусные программы, которые включают межсетевой экран и модуль проверки скриптов на языках JavaScript и VBScript.

- Профилактическая защита от почтовых червей состоит в том, что не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников.

- Еще один эффективный метод защиты от почтовых червей состоит в том, что рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.